Малвербајтс упозорава кориснике Фејсбука-а на Тројанца који се шири преко порука које корисници добијају од својих пријатеља са мреже.

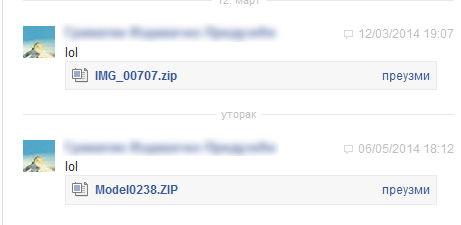

Ланац инфекције почиње поруком коју корисник добија од пријатеља са Фејсбука-а и у којој се налази само једна реч – “лол” и зип фајл за који жртва треба да помисли да је слика коју треба преузети. Назив фајла је уобичајен за слике: IMG_xxxx.zip или сада Copyхххх.zip

С обзиром да поруку шаље пријатељ, мање опрезни корисници ће можда преузети зип фајл који уместо слике садржи ЈАР фајл истог назива IMG_xxxx.jar.

Када се ЈАР фајл покрене, преузима се малвер са Дропбоx налога.

Прва два поменута фајла, зип и ЈАР фајлови, нису сами по себи малициозни, али трећи фајл је Тројанац који се убацује у текуће процесе на систему жртве.

Фацебоок налог жртве је сада компромитован и биће искоришћен за даље ширење малвера међу Фацебоок пријатељима жртве.

Овога пута, сајбер криминалци су одлучили да користе мешавину раније виђених и успешних тактика за ширење малвера.

Прва тактика подразумева коришћење инстант порука – много пута смо видели да су малвери користили инстант поруке у различитим облицима за слање малициозних фајлова жртвама преко Скyпе-а, МСН-а или Јаху-а, подсећа Малвербајтс.

Друга тактика је коришћење акронима “лол”, што се показало као добар мамац за кориснике када их треба натерати да отворе фајл. Из истог разлога у неким ранијим нападима коришћени су “omg, is this yoу” или ““I can’t believe someone posted this” итд. Идеја је да се привуче пажња корисника, а изгледа да се нешто тако једноставно као што је “lol” показало успешним у тој мисији.

Трећа тактика коју у овом случају користе преваранти је коришћење зип формата којим се прикрива шта уствари корисник преузима. Корисник преузима зип фајл који мора да пронађе на рачунару да би дошао до малициозног фајла.

Четврта тактика је коришћење ЈАР фајла. Обично се ова тактика користи у drive-by download нападима, у којима се користи Јава да би се искористио систем и покренуо малвер. У овом случају ЈАР фајл није сам по себи малвер (иако је по намени злонамеран), али он је одговоран за преузимање малвера са Дропбокс налога нападача или компромитованог Дропбокс налога.

Малвер за сада детектује тек нешто више од половине антивируса ВирусТотал-а, али на основу резултата на ВирусТотал-у ово би могао бити познати банкарски Тројанац Зусy.

Порекло претње се тренутно истражује, али текст пронађен унутар Јава фајла указује да би аутор могао бити неко ко говори грчки.

Како се заштитити од ове претње? “Лако, немојте преузимати фајл”, препорука је Малwаребyтес.

Ако добијете такву поруку од пријатеља пре него што пожурите са преузимањем фајла, питајте га о каквом фајлу је реч. Ако вам да разумно објашњење, све је у реду, а ако ни сам не зна да је послао поруку проследите му овај текст и предложите да скенира рачунар антивирусом и промени Фацебоок лозинку. И то баш тим редом, саветују стручњаци.

Извор: информација.рс